Это статья не несет особо полезной информации и на написание ее меня натолкнула недавняя стать на Хабре с заголовком «Установка базы данных на linux». Это статья мне вылезла в рекомендациях самого хрома, ну думаю дай‑ка гляну. Может там БД собирают из исходников или рассказывают о чем то важном, о каких‑то специфических настройках — но нет  Статья коротенькая, и всего там 6 команд: apt update, apt install mysql, mysql, create user 'user'@'%' idetified by 'password'; quit;

Статья коротенькая, и всего там 6 команд: apt update, apt install mysql, mysql, create user 'user'@'%' idetified by 'password'; quit;

Все, вот она и вся статья. Мне стало любопытно, и оказалось что довольно таки много людей не понимают что они вводят а просто пользуются Ctrl+C Ctrl+V и в итоге к этой базе данных и пользователю user может получить любой желающий кто умеет перебирать пароли.

Это один из примеров таких публикаций, но последние пару лет их стало очень много и большое спасибо за это можно сказать РКН. Видя стать об обходе блокировок — НИКТО не думает о безопасности. Арендуют VPS, оставляют пароль по дефолту, настраивают что либо и забывают о VPS. Мне стало интересно, сколько я получу ботов на свой VPS по ssh, если порт будет 22. Быстренько меняем порт, через iptables открываем 22 порт и ждем пару дней. Результат меня удивил, fail2ban заблокировал почти 200 ip.

и через час был у меня уже был список из IP адресов которые пытался ко мне попасть за последний час и просмотрев лог - порты все разные

Это только подтверждает то что бурт форс все еще жив и будет жить еще долго, но самое страшное тут то что злоумышленник получив доступ вот к такому VPS получает доступ и к вашим устройствам - ведь на них вы разворачиваете виртуальную сеть и к ней часто подключаетесь или имеете устройство которое к ней постоянно подключено.

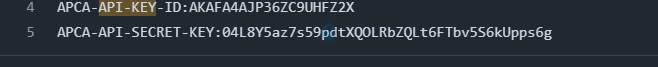

Ну тут ладно, люди не опытные, да и те кто пишут такие статьи тоже не обладают большим опытом (я в их числе) и вроде это не критично, только сам человек пострадает, но может фотки его и сольют или потеряет какие-то данные а может просто станет частью ботнета Но что о тех кто уже опытен, и должен думать о безопасности? Откроем гитхаб и в поиске вводим api-key и за две минуты я нашел два ключа, скорее всего они уже не рабочие, но суть в том что люди выкладывают ключ

Но что о тех кто уже опытен, и должен думать о безопасности? Откроем гитхаб и в поиске вводим api-key и за две минуты я нашел два ключа, скорее всего они уже не рабочие, но суть в том что люди выкладывают ключ

Мне стало любопытно и я сменил aip-key на aws-key и за 10 минут я получил доступ к AWS Человеку я это сообщил, но не уверен, что в будущем его это спасет.

Человеку я это сообщил, но не уверен, что в будущем его это спасет.

На последок хотелось бы сказать самые простые и примитивные вещи: меняйте порт ssh на любой другой, настраивайте файрволл и желательно ставьте на input drop. Отключите авторизацию по паролю, и не всегда это делается в файле /etc/ssh/sshd_config вот к примеру у меня VPS на REG.ru необходимо поменять еще и в файле /etc/ssh/sshd_config.d/50-cloud-init.conf

Статья написана на коленке и не несет смысловой нагрузки, просто, люди, которые делают легкие и простые гайды, ПОЖАЛУЙСТА, думайте хоть немного о безопасности

Все, вот она и вся статья. Мне стало любопытно, и оказалось что довольно таки много людей не понимают что они вводят а просто пользуются Ctrl+C Ctrl+V и в итоге к этой базе данных и пользователю user может получить любой желающий кто умеет перебирать пароли.

Это один из примеров таких публикаций, но последние пару лет их стало очень много и большое спасибо за это можно сказать РКН. Видя стать об обходе блокировок — НИКТО не думает о безопасности. Арендуют VPS, оставляют пароль по дефолту, настраивают что либо и забывают о VPS. Мне стало интересно, сколько я получу ботов на свой VPS по ssh, если порт будет 22. Быстренько меняем порт, через iptables открываем 22 порт и ждем пару дней. Результат меня удивил, fail2ban заблокировал почти 200 ip.

Далее мне стало интересно и я добавил логирование в iptables

Код:

iptables -A INPUT -i ens3 -j LOG --log-prefix "INCOMING: INCOMING: "и через час был у меня уже был список из IP адресов которые пытался ко мне попасть за последний час и просмотрев лог - порты все разные

maks@cv4205061:~$ sudo cat /var/log/iptables.log | awk '{print $9}' | sort | uniq -cd

5 INCOMING:

2 SRC=103.102.230.4

2 SRC=103.102.230.6

26 SRC=109.205.213.106

2 SRC=109.236.61.63

2 SRC=117.183.172.99

2 SRC=146.185.197.111

2 SRC=146.185.197.200

2 SRC=146.19.24.155

4 SRC=154.213.187.130

39 SRC=154.213.187.39

6 SRC=162.142.125.114

10 SRC=162.142.125.115

8 SRC=162.142.125.216

7 SRC=162.243.32.115

7 SRC=167.94.138.184

5 SRC=167.94.138.37

5 SRC=167.94.138.62

14 SRC=167.94.145.102

10 SRC=167.94.145.97

6 SRC=167.94.146.49

20 SRC=172.191.161.216

25 SRC=172.191.168.250

2 SRC=178.215.238.224

3 SRC=178.215.238.243

35 SRC=179.60.147.165

2 SRC=18.223.104.85

74 SRC=185.156.73.67

2 SRC=193.41.206.156

3 SRC=193.68.89.3

51 SRC=194.180.48.39

5 SRC=194.58.116.2

2 SRC=195.211.190.103

4 SRC=195.3.223.40

6 SRC=195.3.223.73

2 SRC=198.235.24.202

2 SRC=205.210.31.96

8 SRC=206.168.34.210

10 SRC=206.168.34.213

6 SRC=206.168.34.67

9 SRC=206.168.34.78

2 SRC=207.90.244.16

11 SRC=23.95.191.201

79 SRC=45.142.193.243

85 SRC=45.142.193.5

82 SRC=45.142.193.90

3 SRC=45.148.10.242

2 SRC=45.64.185.182

3 SRC=46.19.143.58

18 SRC=57.129.64.10

2 SRC=64.226.113.208

2 SRC=66.132.148.32

2 SRC=66.132.148.37

2 SRC=66.132.148.39

2 SRC=79.120.50.162

29 SRC=80.64.30.69

61 SRC=80.94.95.115

10 SRC=85.142.100.106

11 SRC=85.142.100.107

11 SRC=85.142.100.134

12 SRC=85.142.100.135

12 SRC=85.142.100.136

11 SRC=85.142.100.137

12 SRC=85.142.100.138

11 SRC=85.142.100.139

9 SRC=85.142.100.9

925 SRC=92.255.57.147

5 SRC=92.255.57.59

5 INCOMING:

2 SRC=103.102.230.4

2 SRC=103.102.230.6

26 SRC=109.205.213.106

2 SRC=109.236.61.63

2 SRC=117.183.172.99

2 SRC=146.185.197.111

2 SRC=146.185.197.200

2 SRC=146.19.24.155

4 SRC=154.213.187.130

39 SRC=154.213.187.39

6 SRC=162.142.125.114

10 SRC=162.142.125.115

8 SRC=162.142.125.216

7 SRC=162.243.32.115

7 SRC=167.94.138.184

5 SRC=167.94.138.37

5 SRC=167.94.138.62

14 SRC=167.94.145.102

10 SRC=167.94.145.97

6 SRC=167.94.146.49

20 SRC=172.191.161.216

25 SRC=172.191.168.250

2 SRC=178.215.238.224

3 SRC=178.215.238.243

35 SRC=179.60.147.165

2 SRC=18.223.104.85

74 SRC=185.156.73.67

2 SRC=193.41.206.156

3 SRC=193.68.89.3

51 SRC=194.180.48.39

5 SRC=194.58.116.2

2 SRC=195.211.190.103

4 SRC=195.3.223.40

6 SRC=195.3.223.73

2 SRC=198.235.24.202

2 SRC=205.210.31.96

8 SRC=206.168.34.210

10 SRC=206.168.34.213

6 SRC=206.168.34.67

9 SRC=206.168.34.78

2 SRC=207.90.244.16

11 SRC=23.95.191.201

79 SRC=45.142.193.243

85 SRC=45.142.193.5

82 SRC=45.142.193.90

3 SRC=45.148.10.242

2 SRC=45.64.185.182

3 SRC=46.19.143.58

18 SRC=57.129.64.10

2 SRC=64.226.113.208

2 SRC=66.132.148.32

2 SRC=66.132.148.37

2 SRC=66.132.148.39

2 SRC=79.120.50.162

29 SRC=80.64.30.69

61 SRC=80.94.95.115

10 SRC=85.142.100.106

11 SRC=85.142.100.107

11 SRC=85.142.100.134

12 SRC=85.142.100.135

12 SRC=85.142.100.136

11 SRC=85.142.100.137

12 SRC=85.142.100.138

11 SRC=85.142.100.139

9 SRC=85.142.100.9

925 SRC=92.255.57.147

5 SRC=92.255.57.59

Это только подтверждает то что бурт форс все еще жив и будет жить еще долго, но самое страшное тут то что злоумышленник получив доступ вот к такому VPS получает доступ и к вашим устройствам - ведь на них вы разворачиваете виртуальную сеть и к ней часто подключаетесь или имеете устройство которое к ней постоянно подключено.

Ну тут ладно, люди не опытные, да и те кто пишут такие статьи тоже не обладают большим опытом (я в их числе) и вроде это не критично, только сам человек пострадает, но может фотки его и сольют или потеряет какие-то данные а может просто станет частью ботнета

Мне стало любопытно и я сменил aip-key на aws-key и за 10 минут я получил доступ к AWS

На последок хотелось бы сказать самые простые и примитивные вещи: меняйте порт ssh на любой другой, настраивайте файрволл и желательно ставьте на input drop. Отключите авторизацию по паролю, и не всегда это делается в файле /etc/ssh/sshd_config вот к примеру у меня VPS на REG.ru необходимо поменять еще и в файле /etc/ssh/sshd_config.d/50-cloud-init.conf

Статья написана на коленке и не несет смысловой нагрузки, просто, люди, которые делают легкие и простые гайды, ПОЖАЛУЙСТА, думайте хоть немного о безопасности