Начали с фишинга

Важно отметить, что фишинг был таргетированным — то есть письмо было максимально персонифицированным. Отправитель не только обратился к получателю по имени-отчеству, но и использовал личные данные для создания логина.Домен torgservice.spb[.]ru, с которого производилась фишинговая рассылка, зарегистрирован аж в 2012 году. Однако ни сайт, ни корпоративная почта с таким адресом не были обнаружены. Более того, фирма «Торгсервис» из Санкт-Петербурга (предполагаем, что именно ей принадлежит доменное имя) числится ликвидированной. Вероятно, злоумышленники предпочли писать от имени зомби-компании с действительным доменом. При поиске будет видно, что это реальная компания, а не созданный неделю назад сайт — и жертва, скорее всего, поверит написанному.

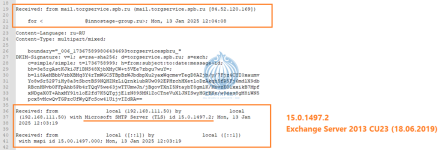

Отправка фишингового письма была с почтового сервера с уязвимым прикладным ПО Exchange Server 2013 CU23:

Злоумышленники могли воспользоваться уязвимостью легитимного почтового сервера torgservice.spb[.]ru, чтобы замаскировать фишинговые письма под настоящие.

Почему RDP?

Rogue RDP — это вектор атаки, при котором жертву склоняют подключиться к мошенническому терминальному серверу, в нашем случае через фишинговое письмо с вложением. При запуске конфигурационного файла с расширением .rdp атакующие получают возможность удалённого исполнения кода, компрометации учётных данных, хищения данных из буфера обмена, чтения и записи данных системного и общих дисков и доступа к смарт-картам и другим подключённым устройствам.Причём сам .rdp это по сути файл из нескольких строк, который открывается в любом текстовом редакторе. Поэтому вероятность блокировки его средствами защиты почтового трафика или конечных точек минимальна.

Rogue RDP становится всё более популярным вектором атаки. Тактики и техники, а также индикаторы компрометации, использованные в атаке, наводят на мысль, кто это мог быть — APT-группировка Phantom Core, которая с 2024 года проводит кибершпионаж против российских организаций. Первыми их обнаружили коллеги из F.A.C.C.T., а теперь вот и мы напоролись.

Вектор атаки — что бы случилось, если…

Не зря наши обучения по фишингу проходят: ни один из сотрудников не запустил ВПО, поэтому инфраструктура компании не пострадала, а данные и учётные записи не были скомпрометированы. Но давайте посмотрим, а что бы было, если.К письму было прикреплено вложение platforma-zakupki.rdp, которое инициирует подключение к RDP-серверу platforma-zakupki[.]ru. Название достаточно обычное, чтобы не вызвать подозрений у жертвы. Домен platforma-zakupki[.]ru был зарегистрирован в ru-зоне в декабре 2024 года, то есть примерно за месяц до целевой атаки.

Хостинг предоставляется российской компанией, но при этом в качестве Name-серверов прописаны DNS-серверы CloudFlare из США. Это уже вызывает определённые подозрения.

Домен | platforma-zakupki[.]ru |

IP:порт (Геолокация) | 45.87.246[.]149:443 (RU) |

Дата регистрации | 09.12.2024 |

Дата окончания регистрации | 09.12.2025 |

NS-серверы | kallie.ns.cloudflare.com randy.ns.cloudflare.com |

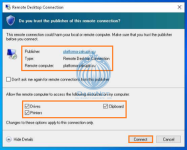

При запуске файла происходит автоматическое подключение (без ввода логина и пароля, указанного в письме) к RDP-серверу platforma-zakupki[.]ru, с соответствующими настройками.

Настройки подключения в том числе включают монтирование как логических, так и сетевых томов хоста, который инициирует подключение (хост жертвы) на целевой терминальный сервер (Rogue RDP). Потом включается перенаправление к буферу обмена, принтерам, звуковым устройствам и так далее — и всё реализуется за счёт легитимного функционала протокола RDP.

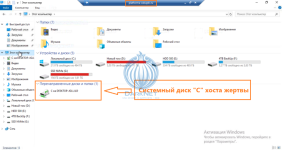

Терминальный сервер злоумышленников Rogue RDP:

Спустя 2—3 секунды после установления сессии с терминальным сервером она автоматически завершается. Но и этого достаточно, чтобы заразить хост жертвы.

А что в коробке?

ВПО мимикрирует под легитимный дистрибутив для обновления браузера Microsoft Edge — msedgeupdate.exe — уже такой себе ход. Вредоносный объект копируется в каталог автозагрузки пользователя через функцию примонтированного диска (доступ следующего вида: \\tsclient\<диск>\.Файл предположительно скомпилировали 7 января, плюс у него есть слой обфускации, который вероятнее всего сделали с помощью UPX Packer.

MD5 | 11d24eb728968fe6bdcd8d70dbe4353f |

SHA1 | 0f91f9c45dc12c7b58aae46f7c45195b088d85d8 |

SHA256 | 66d8edee400ef387eec808a40498487f66d9ef3fb9d1b30e33281180b18f07f0 |

Дата и время компиляции | 07.01.2025 6:20:45 UTC |

Размер | 1.16 MB |

Расширение | EXE |

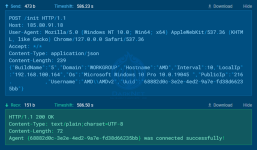

При запуске msedgeupdate.exe проверяет доступ в сеть и получает информацию о внешнем IP-адресе хоста жертвы. Для этого вредоносное ПО выполняет HTTP GET-запрос на легитимный сервис IP-API.COM (208.95.112.1:80):

Далее идет коммуникация с сервером управления 185.80.91[.]18 (RU) через HTTP POST-запросы:

http://185.80.91[.]18/init

http://185.80.91[.]18/check

http://185.80.91[.]18/command

На сервер управления передаётся следующая информация:

- случайно сгенерированный UUID;

- имя узла локального компьютера;

- имя пользователя;

- локальный IP-адрес;

- внешний IP-адрес;

- информация о версии операционной системы.

Пример отправки информации

Из-за того, что файл в каталоге автозагрузки, вредоносный объект будет запускаться каждый раз при входе пользователя, что обеспечит закрепление в системе.

Злоумышленники оставили себе ещё поле для манёвра: сервер 185.80.91[.]18 авторизован для почтовой отправки от имени домена oldwizard[.]uz, который может быть использован в других фишинговых атаках. Это подтверждает и SPF-запись в настройках DNS домена:

v=spf1 ip4:185.196.212.52 +a +mx +ip4:185.80.91[.]18 ~all

Домен | oldwizard[.]uz |

IP (Геолокация) | 185.80.91[.]18 (UZ) |

Дата регистрации | 04.02.2024 |

Дата окончания регистрации | 05.02.2024 |

NS-серверы | rdns1.ahost.uz (185.196.212.52) rdns2.ahost.uz (116.202.82.237) |

Что поможет не пропустить эту атаку?

Тут в принципе набор стандартный.- Осведомлённость сотрудников. Уж сколько раз твердили ИБ-миру: тренируйте, тренируйте и ещё раз тренируйте. Нас не один раз уже попробовали взломать через фишинг, а в этот раз никто письму не поверил. Чем больше тренировок, тем меньше вероятность атаки.

- Команда. Команда Threat Intelligence (TI) или TI-фиды, которые проактивно уведомят о потенциальных векторах атак и обеспечат заблаговременную блокировку вредоносных доменов. А если уж что-то началось, опытные ребята из мониторинга и реагирования смогут быстро верифицировать угрозу, выполнить анализ и атрибуцировать связанные индикаторы компрометации для последующего активного реагирования.

- Инструменты. Тут тоже ничего нового: современные технические решения, такие как почтовые шлюзы, которые обеспечивают контентную и спам фильтрацию почтовых сообщений, а также анализ вложений по сигнатурным базам. И средства анализа неизвестных угроз хорошо бы внедрить, например, потоковые песочницы.

И немного рекомендаций от Innostage SOC CyberART:

Заблокируйте получение электронных писем с вложениями формата .rdp.Заблокируйте с помощью межсетевых экранов (МЭ) исходящие RDP-подключения к недоверенным серверам за пределами корпоративной сети.

Проведите новые тренинги для сотрудников — учитывая, что злоумышленники могут теперь использовать и такие методы.

Специально собрали индикаторы компрометации в отдельный файл.

Заблокируйте на периметровом межсетевом экране IP-адреса, домены и все их поддомены из сетевых индикаторов.

Внесите в чёрные списки СЗИ и средств защиты конечных точек хэш-суммы ВПО, указанные в файловых индикаторах.

Заблокируйте получение электронных писем от доменов, используемых для целевого фишинга, в разделе «почтовые индикаторы».